星期一的一大早,所有人都全身心地投入到了火热的工作中。

可就在这时,一阵急促的电话铃声打断了正在辛勤劳动中的我。

用户来电,声称收到了一封奇怪的邮件,请我帮忙判断是否有问题。

我正欲询问相关细节,不料自己也收到了同样一封邮件。

还未细看,我就一眼认出其发件人的域名非常奇怪,然后立刻告诉用户先不要轻易点击邮件中的内容,容我研究片刻再来答复。

先挂了电话,接下来我就开始仔细端详起这封奇怪的邮件。

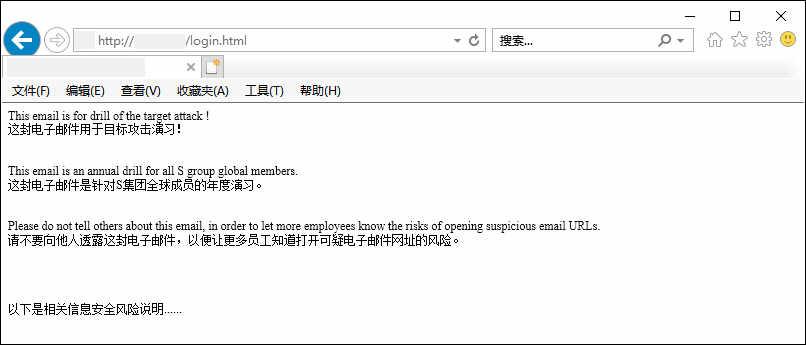

首先声明一下,图片中的部分内容是我修改过的,仅作参考举例之用。

很明显,这封邮件有几个异常之处,连我这个小白也能轻易识别出来。

第一,发件人的域名有问题。

正常的域名形如 taobao.com ,而此处却将字母 o 写成了数字 0 ,成了 ta0ba0.com 。

类似的情况还有将字母 l 写成数字 1 等等,基本上都是互换相似的字母与数字。

那么这种一看上去就很别扭的字串,为什么会写错呢?

其实并不是写错了,道理很简单,因为这是一封匿名邮件,发件人是伪造的。

因为别有用心之人是不可能真的通过 taobao.com 这个域名给你发邮件,他根本就没有使用权啊!

那他做不到怎么办呢,那就只能改成别的域名,同时又想迷惑你,所以就写成了和正规域名很相似却又不一样的怪怪的样子。

如果你足够仔细的话,也能看到 OUTLOOK 在发件人那一行下面也警告提示你它无法验证发件人的身份,说明其来路不正。

第二,需警惕邮件内容中的链接。

打开邮件查看正文内容,这样的操作本身不会有什么大问题。

但是如果你点击了邮件内容中的链接,那就可能会有中招的风险。

通常恶意的钓鱼邮件内容中都会带有链接,而我们从图中可以看到,其中正好有一行链接。

可是这个链接本身不知道怎么有点奇怪,也很有意思。

http://192.168.250.250/comment/login.html?ID=000000

你看啊,首先它不是一个 https 开头的加密链接,当然了,即使是 https 也不一定是安全的,但至少表明它不算是个规范的网站。

其次是链接中的IP地址,它居然是一个私有地址,也就是内部局域网地址,它指向了内网中的一台服务器,难道不应该是指向外部黑客指定的服务器吗?

再次就是链接最后有个ID参数,而参数值居然的确是每个用户的编号。

邮件中的文字内容无关紧要,但就前面这几点已经足够说明这是一封彻头彻尾的钓鱼邮件。

通知用户忽略或直接删除这封邮件并不是什么困难的事情,但作为一名已经拥有信息安全60分钟以上工作经验的我来说,好奇心驱使自己想进一步了解这封邮件更多的秘密。

于是,按捺不住的我又动手了!

目标很明确,就是那个神秘的链接。

我开启了一台虚拟机,将网络及共享等任何可能与外界通信的接口统统关闭,这样应该就是个封闭沙盒了吧。

打开这台虚拟机上的浏览器,输入神秘的链接,回车。

我去,无法打开网页的画面怼了我一脸,我一拍脑袋,网络不打开它访问个鬼啊!

呵呵,我是不是太紧张了?

随后打开网络,我特意留了个心眼,将链接最后的ID参数项去掉,只保留前面部分。

http://192.168.250.250/comment/login.html

再次回车,很快,页面真的打开了!

纳尼?原来这是集团公司搞的一次信息安全防范演习!

我X,还能这么玩?

突然又想到链接后面的ID编号,会不会是他们用来收集点击过链接的用户信息呢?

我心里一颤,还好我留了一手没加那个ID,想到这儿手心有点冒汗啊!

由于近几年网络上频频暴出某某企业因中招勒索病毒而被威胁交纳巨额赎金的新闻。

据传有的赎金高达数亿元人民币,这损失太大了,但中病毒可能还不仅仅是金钱的损失,往往企业还会被迫面临失去信誉等重大影响。

因此,公司内部每年都会针对用户重点实施信息安全方面的宣讲和教育。

不过万万没想到这帮人还会搞出这么一招。

至此,心中迷雾终于消散......

WeChat@网管小贾 | www.sysadm.cc